一小时攻陷 Cobalt Strike与NetWalker勒索软件家族深度分析与防御策略

在当今数字化时代,网络安全威胁日益复杂和隐蔽。一种结合了高级攻击框架与勒索软件的威胁组合——利用Cobalt Strike进行初始入侵,并最终部署NetWalker勒索软件的攻击模式,引起了安全界的广泛关注。攻击者宣称甚至能在短短一小时内完成从入侵到加密的全过程,这背后揭示了现代网络攻击的高度自动化与专业化趋势。本文将从计算机软件研发与安全分析的角度,深入剖析这一威胁链条,并探讨有效的防御策略。

第一部分:攻击链剖析——从Cobalt Strike到NetWalker

1. 初始入侵与Cobalt Strike的作用

Cobalt Strike本身并非恶意软件,而是一款广泛应用于渗透测试和红队演练的合法商业框架。其强大的后渗透能力使其成为攻击者青睐的武器。攻击者通常通过鱼叉式钓鱼邮件、漏洞利用(如未修补的服务器漏洞)或弱口令爆破等方式获得初始立足点。一旦成功,攻击者便会投递并加载Cobalt Strike的Beacon后门,从而建立一个隐蔽的、功能丰富的命令与控制(C2)通道。

2. 内网横向移动与权限提升

通过Cobalt Strike的Beacon,攻击者可以在受感染主机上执行命令、进行凭证窃取(例如使用Mimikatz工具)、端口扫描和服务发现。利用窃取的凭证或系统漏洞(如EternalBlue),攻击者能够在内网中横向移动,感染更多关键主机,尤其是存储重要数据的文件服务器和数据库服务器,并最终获取域管理员级别的高权限。这一阶段是“一小时攻陷”的关键,高度依赖于自动化脚本和已知漏洞的快速利用。

3. 最终载荷投递:NetWalker勒索软件

在完全控制目标网络环境后,攻击者便会部署最终的恶意载荷——NetWalker勒索软件。NetWalker(又名Mailto)是2020年前后活跃的一种勒索软件即服务(RaaS),以其高效的加密算法和勒索策略著称。它通常会终止可能与文件锁冲突的进程和服务(如数据库、备份软件),然后使用强加密算法(如RSA+AES)对文件进行加密,并修改文件扩展名。它会留下勒索信,指示受害者通过Tor支付页面支付高额比特币赎金以换取解密工具。

第二部分:技术细节与软件研发视角的启示

从软件研发角度看,这一攻击链体现了几个关键特点:

- 模块化与武器化:攻击像搭积木,Cobalt Strike提供“投送与管控平台”,而NetWalker则作为“终结性破坏模块”。这种模式降低了攻击门槛,提高了攻击效率。

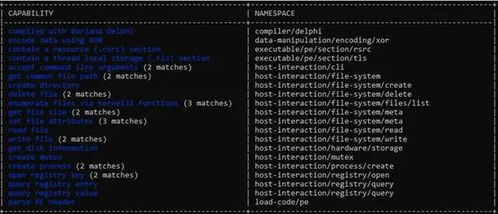

- 对抗检测技术:Cobalt Strike的Beacon具有多种反分析、混淆和休眠策略,以绕过静态和动态检测。NetWalker同样会利用进程注入、无文件技术等手段隐藏自身。

- 利用合法工具:攻击大量使用PsExec、PowerShell等系统管理工具和Cobalt Strike等测试框架,使得恶意行为更容易混迹于正常的网络流量和管理活动中,增加了防御难度。

这对安全软件研发提出了更高要求:防御方案需要从基于签名的检测,向基于行为分析、异常流量监测和威胁狩猎的方向深化。例如,EDR(端点检测与响应)解决方案需要能够识别Cobalt Strike Beacon的典型内存行为模式、PowerShell的异常参数使用以及大规模文件加密的异常I/O操作。

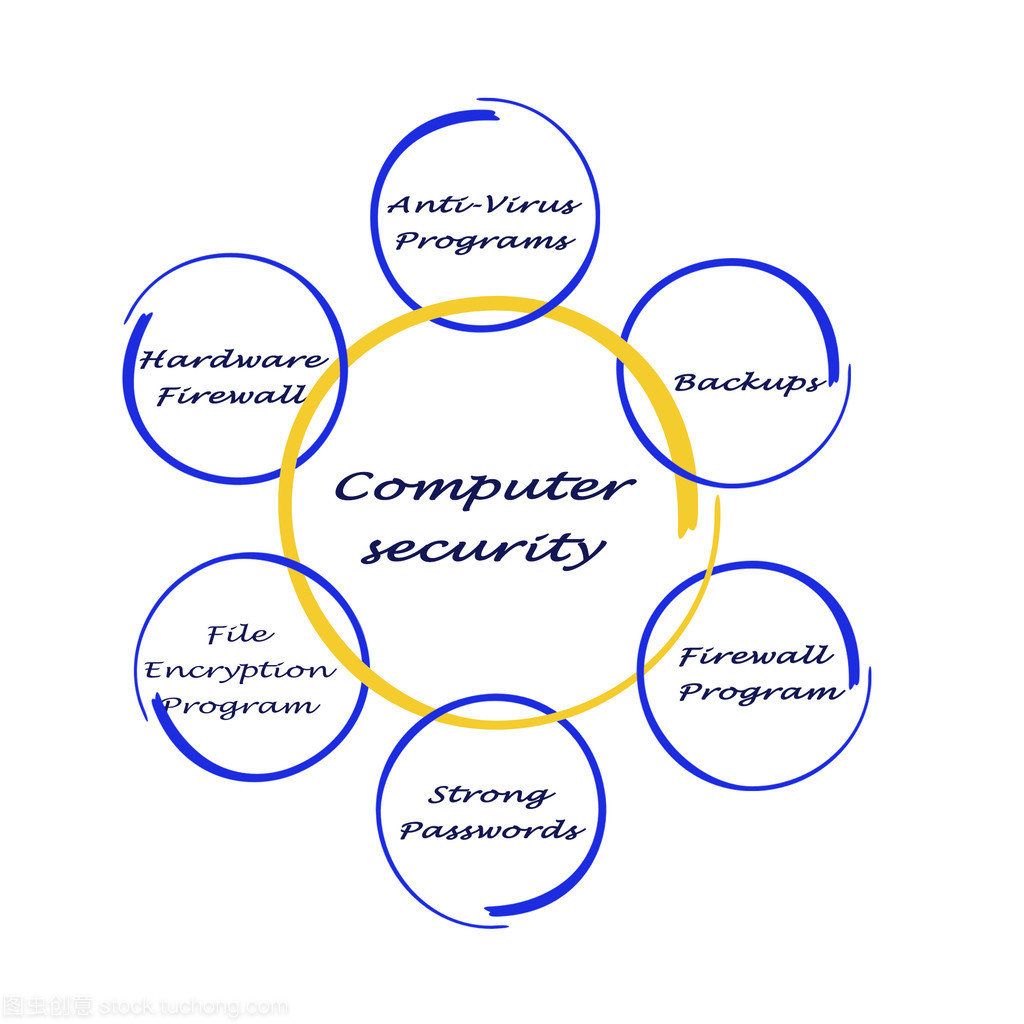

第三部分:综合防御策略建议

面对此类高级复合威胁,企业和研发团队应采取纵深防御策略:

- 强化边界与初始入口防护:严格实施邮件安全网关过滤、Web应用防火墙,并及时修补所有系统和应用的高危漏洞,尤其是面向外网的服务器。多因素认证(MFA)能极大缓解凭证窃取带来的风险。

- 实施最小权限原则与网络分段:确保所有用户和系统服务仅拥有完成其任务所必需的最小权限。对核心数据服务器进行严格的网络隔离和访问控制,即使攻击者进入内网,也难以轻易横向移动至关键资产。

- 加强端点安全与监控:部署具备行为检测能力的下一代防病毒(NGAV)和EDR解决方案。集中收集和分析端点、网络日志,建立针对PsExec、WMI、PowerShell等工具的异常使用告警。

- 做好备份与应急响应:定期进行离线、异地或不可篡改的备份,并定期演练恢复流程。制定并演练针对勒索软件的应急响应预案,确保在遭遇攻击时能快速隔离感染主机、遏制威胁扩散。

- 持续的员工安全意识培训:人是安全中最重要也最脆弱的一环。定期培训员工识别钓鱼邮件和社会工程学攻击,是成本效益极高的防护措施。

###

“一小时攻陷”并非危言耸听,它揭示了自动化攻击工具与商业化勒索软件结合所产生的巨大破坏力。对于计算机软件研发人员和安全运维团队而言,理解攻击者的工具、战术和流程(TTPs)是构建有效防御的第一步。安全建设是一个持续的过程,需要将安全思维融入系统研发的每一个阶段(DevSecOps),并通过技术、管理与培训的多重手段,构建起一道能够抵御此类高效、隐蔽攻击的坚固防线。

如若转载,请注明出处:http://www.haojiezb.com/product/55.html

更新时间:2026-02-24 23:28:54